#cybersecurity

Zaloguj się aby komentować

„Smartfony na kółkach”. Inteligentne samochody z Chin a cyberbezpieczeństwo Europy

Na polskim i europejskim rynku pojawia się coraz więcej inteligentnych samochodów (智能网联汽车; Intelligent & Connected Vehicles; ICV), czyli aut wyposażonych w technologie łączności, które umożliwiają skanowanie otoczenia, geolokalizację, komunikację z infrastrukturą i zdalne usługi w czasie...

Atak hakerski na polski urząd. "Uzyskali dostęp do skrzynek"

"Zidentyfikowany został atak hakerski na Urząd Zamówień Publicznych" - poinformował w poniedziałek Krzysztof Gawkowski, wicepremier i minister cyfryzacji. "Cyberprzestępcy uzyskali dostęp do skrzynek poczty elektronicznej pracowników UZP oraz KIO" - dodał polityk. Sprawa została...

Atak hackerski na Dom Development. Wyciekły dane pracowników / klientów / potencjalnych klientów.

Najprawdopodobniej DD nie ma pojęcia co wyleciało, więc wypisał wszystko.

Atak dotknął nie tylko spółkę-matkę, ale cały ekosystem grupy kapitałowej. Na liście poszkodowanych podmiotów znajdują się oddziały we Wrocławiu i Krakowie, spółka kredytowa, Dom Construction, a także trójmiejski Euro Styl S.A. oraz Fundacja Nasz Dom.

Co wyciekło?

Zakres wykradzionych klientów / potencjalnych klientów:

imię i nazwisko,

adres zamieszkania,

adres zameldowania,

numer i rodzaj dokumentu tożsamości,

data ważności i organ wydający dokument tożsamości,

PESEL,

numer rachunku bankowego,

adres mailowy,

numer telefonu,

stan cywilny,

numer księgi wieczystej,

informacja o prowadzonej działalności gospodarczej,

wysokość zadłużenia,

dane dotyczące roszczeń,

dane dotyczące transakcji i zakupionych produktów.

Dla pracowników / współpracowników / członków ich rodzin:

imię i nazwisko,

PESEL,

NIP lub nr i seria dowodu osobistego, w tym wizerunek,

adres zameldowania,

adres zamieszkania,

adres korespondencyjny,

numer telefonu lub adres e-mail, wynagrodzenie,

numer rachunku bankowego, dane dotyczące badań trzeźwości

Dodatkowo: informacje nt. członków rodziny – dzieci pracownika:

imiona i nazwiska,

daty urodzenia dzieci,

numer PESEL,

adres zamieszkania

Pozostali członkowie rodziny oraz partnerzy życiowi:

imię i nazwisko,

data urodzenia,

PESEL,

stopień pokrewieństwa.

#cyberbezpieczenstwo #cybersecurity

@Marchew Ała.

Przeczytałem "atak harcerski na dom development" xd

Ciekawe czy kiedyś nauczę się czytać, chyba już nie.

Zaloguj się aby komentować

Notepad++

Hackers intercepted auto-updater traffic to download malicious files.

The developers of Notepad++ recently discovered an actively exploited vulnerability that enabled hackers to hijack the popular editor's automatic updater. Version 8.8.9 addresses the issue, but users should avoid relying on the updater in earlier releases and instead download the latest installer directly from the Notepad++ website.

Although Notepad++ developers are still investigating the issue.

#cyberbezpieczenstwo #cybersecurity

Zaloguj się aby komentować

#cyberbezpieczenstwo #cybersecurity #ai &źródło

AMOS Stealer wykorzystuje zaufanie do AI: Malware dostarczany przez ChatGPT i Grok

5 grudnia 2025 r. Huntress przeanalizował alert dotyczący Atomic macOS Stealer (AMOS), który początkowo wyglądał rutynowo: eksfiltracja danych, standardowa persystencja AMOS i brak nietypowych wskaźników łańcucha infekcji w telemetrii. Spodziewaliśmy się standardowych wektorów dostarczenia: linku phishingowego, spreparowanego instalatora albo przynęty typu ClickFix. Niczego takiego jednak nie było — żadnego maila phishingowego, żadnego złośliwego instalatora i żadnej znanej przynęty w stylu ClickFix.

https://www.huntress.com/blog/amos-stealer-chatgpt-grok-ai-trust

@Deykun Zobaczyłem AMOS i się zacząłem zastanawiać co Amiga ma wspólnego z AI

Zaloguj się aby komentować

Siedzę na audycie IT z asseorem...luźna refluksja nt temat tego jak wygląda UX/UI jakiejś tam apki pisanej na starą Windę (okolice 2006-2008). Rzucam tekstem, że "to jest tak siermiężne i fchuj nieużywalne jakbyśmy korzystali z "Nestacape Navigator" w 2025!""

2 minuty pauzy i odzywa sie młody koleżka z mojego zespolu:

"- Karwa, aż musiałem wyguglać co to za technologia i o czym gadacie bo nigdy o tym nie słyszałem xD"

Dobrze, ze nie wspomniałem, że administrowałem onegdaj sieciami Novel Network na topologii BMC a IMO audytor też mógł kminić to co za tech I ugułem by sie spotkanie moglo przeciągnąć niepotrzebnie bo #stareludzia lubią sie nostalgować.. Lucky me ¯\_(ツ)_/¯

Trochę poczułem się staro 🙃.

EDIT: ciekawostka - współczesne zarabiarki do kabli ethernetowych nadal mają (chyba) zaciski do BMC. Przynajmniej ta która kupiłem 5 lat temu!

"- Anrzeju, zastanów sie czy pół dekady to nadal "spółczesne?" 😀

#cybersecurity #stareludzia #konkutery #bezsennosc

@AndrzejZupa Dopiero teraz doczytałem o zaciskarce. To jest BNC, nie BMC. (Bayonet Neill-Concelman). Borze, też ciągałem takie sieci po akademiku. Raz nawet musiałem użyć swoich umiejętności wspinaczkowych, żeby wywiercić dziury i przeciągnąć kabel pomiędzy 7 i 4 piętrem (czego się nie robi dla koleżanek). Wisiałem wówczas na linie za oknem z wiertarką, a cała żeńska część akademika wstrzymywała oddech ze stresu xD.

@zed123 - a opłaciło się ryzykować życie i zdrowie?

@koszotorobur Jeszcze jak! ( ͡~ ͜ʖ ͡°)

@AndrzejZupa jestem audytorem bezpieczeństwa informacji i jakby ktoś przy mnie ku⁎⁎⁎mi rzucał na audycie to szybko by atmosfera audytu siadła xD

@Budo xD?

Jakie masz "papierki" na te "audyty" kolego? 😀. Z ciekawości ...

To nie jest rzucanie kurwami, bo wypada...audtor IT to też człowiek i jeśli jest "ogarniety" to filtruje takie sygnaly i "sobie poradzi".

Też jestem, jak Ty to nazywasz "audytorem bezpieczeństwa informacji", ale mam wincyj plakietek z obszaru IT Sec też ¯\_(ツ)_/¯

(jestem audytowany, ale wiem jak audytor powinien się zachowywać).

Jeśli sposób przekazu wpływa na Twoją ocenę jednostki audytowanej to jesteś na prostej drodze do utraty uprawnień. #codeofethics

W mojej skromnej opinii challenge'owanie mnie nie ma sensu, ale fajnie byłoby nawiązać "współpracę". O ile jesteś intrested in.

@AndrzejZupa audytor wiodący iso 27001:2022 (BSI), oprócz tego audytor wewnętrzny iso 13485:2016 (BSI, SGS).

Nie, nie jestem na prostej drodze do utraty uprawnień, profesjonalizm to jest podstawa każdego audytu, zarówno po stronie audytora, jak i audytowanego. Jednym z elementów profesjonalizmu jest odpowiedni język. Zajmuję się audytami od ponad dekady, audytowałem w różnych krajach i nikt nigdy nie przeklął mocniej niż cholera, czy odpowiednik i to też się zdarzyło może raz, czy dwa.

Pytanie - czy Twój audyt to był audyt zewnętrzny, skutkujący uzyskaniem, lub przedłużeniem certyfikatu?

Jeśli chodzi o bezpieczeństwo informacji, to nie "ja to nazywam", tylko to jest oficjalna nazwa systemów zarządzania jakością iso 27001:2022.

Znowu terminator się poluzował

Zaloguj się aby komentować

jako, że mam stronę-wizytówkę, w logach od dawna obserwuję zainteresowanie podatnościami wordpressa.

Tyle, że nie mam wordpressa, statyczna strona składa się z 1 pliku html i 1 pliku graficznego.

Chcąc jednak zniechęcić poszukujących dziur wordpressowych odwiedzajacych, wyedytowałem sobie plik .htaccess - bazując na logach odwiedzin.

RewriteOptions inherit

Options -Indexes

RewriteEngine On

RewriteCond %{REQUEST_URI} ^/wp-admin* [OR]

RewriteCond %{REQUEST_URI} ^/wp-content* [OR]

RewriteCond %{REQUEST_URI} ^/wp-includes/* [OR]

RewriteCond %{REQUEST_URI} ^/wp-mail.php [OR]

RewriteCond %{REQUEST_URI} ^/wp-signin.php [OR]

RewriteCond %{REQUEST_URI} ^/wp-update.php [OR]

RewriteCond %{REQUEST_URI} ^/wp.php [OR]

RewriteCond %{REQUEST_URI} ^/xmrlpc.php [OR]

RewriteCond %{REQUEST_URI} ^/admin.php [OR]

RewriteCond %{REQUEST_URI} ^/admin/* [OR]

RewriteCond %{REQUEST_URI} ^.*/xmrlpc\.php

RewriteRule ^.*$ http://goatseXXXXX.ru/ [R=301,L]

(tylko oczywiście bez tych 'XXXXX' ... nie chcę by ktoś tutaj nie-celowo trafił na gore-site). Póki co nie było skarg

#hosting #selfhosted #cybersecurity #webdev a trochę też #gore

A to jest standard. Na każdą moją stronę dostaje dziennie setki requestów do popularnych paneli cms, głównie Wordpress. Możesz sobie też wyśledzić po ip skąd to będzie głównie Rosja i Chiny. Mogą sobie uderzać do Wordpressa jak ja nawet nie znam PHP i każda moja strona czy jej API są w Node.js, Go lub to są proste statyczne xD.

@Catharsis od lat robię tak, że wycinam wszystko co nie jest zachodnim światem. Redukuje to ilość syfu o jakieś 99%, a potem dorzeźbienie pozostałego syfu. Do tej pory tylko jeden z Indii się trafił z pretensjami.

@Catharsis no to robiłem od lat, Chiny, Rosja, Kazachstan, trochę Ukrainy, różne Azje. Ponieważ nie mam tam klientów i nie planuję, to wycinałem w htaccessie całe bloki adresowe z których przychodziły ataki, czasem /32, a czasem nawet /12. Ale potem mi się odechciało, wywalilałem potem tylko takich najbardziej notorycznych.

# Chinese (CN) IP addresses follow:

deny from 1.68.0.0/14

deny from 1.80.0.0/13

deny from 1.92.0.0/14

deny from 1.192.0.0/13

deny from 1.202.0.0/15

deny from 1.204.0.0/14

deny from 14.144.0.0/12

deny from 14.208.0.0/12

deny from 23.80.54.0/24

deny from 23.104.141.0/24

deny from 23.105.14.0/24

deny from 23.226.208.0/24

deny from 27.8.0.0/13

deny from 27.16.0.0/12

deny from 27.36.0.0/14

deny from 27.40.0.0/13

Zaloguj się aby komentować

Rzadko mi się to zdarza (na szczęśliwości), ale czasami wpada spotkanie świąteczne w społeczności CSO/CISO. I wtem zwykły czarnuch z IT przepoczwarza sie w korpoludka "żeby tym na górze żyło się ze świadomością "it's fine!"" Żartuję - społeczność CSO/CISO to mega support w ramach wymiany doświadczeń, edukacji nt sec i szeroko rozumianego networking. ᕦ( ͡° ͜ʖ ͡°)ᕤ

Taaak, to pierwszy Andzej w garniaku tutej. 🙃 #cybersecurity #security #it #brandzlowaniesieitsec #spolecznosc #jebacbiede

Zaloguj się aby komentować

Scam na fałszywą legitymację bankową (° ͜ʖ °)

Przeraża mnie że są ludzie którzy się na to nabiorą ( ͡° ʖ̯ ͡°)

CSIRT KNF informuje o nowej fali vishingu. Przestępcy wykorzystują generowane przez AI fałszywe legitymacje bankowe, aby wzbudzić zaufanie ofiary i nakłonić ją do działania.

#cyberbezpieczenstwo #cybersecurity #scam

Proszę mnie przepuścić. Ja mam paszport santandera

@kodyak ja ma upoważnienie od dra Oetkera

Zaloguj się aby komentować

Meta w formie, 3,5 mld zestawów: numer telefonu, nazwa, zdjęcie profilowe za free dla każdego.

Wiedzieli od 2017 roku i nic nie zrobili (° ͜ʖ °)

Odkryli to austriaccy naukowcy, którym udało się uzyskać numery telefonów wszystkich 3,5 miliarda użytkowników WhatsApp. W przypadku około 57% z tych 3,5 miliarda użytkowników naukowcy uzyskali również dostęp do ich zdjęć profilowych, a w przypadku kolejnych 29% – do treści ich profili.

Jeśli zastanawiasz się, jakiej magicznej sztuczki hakerskiej musieli użyć, to odpowiedź brzmi: żadnej. W zasadzie po prostu próbowali dodać miliardy numerów – tak samo, jak zrobiłbyś to ty. Dodajesz numer, a WhatsApp informuje cię, czy osoba korzystająca z tego numeru ma konto, i pokazuje jej zdjęcie profilowe oraz treść konta.

Właśnie to zrobili naukowcy, tyle że na ogromną skalę, korzystając z WhatsApp Web, interfejsu przeglądarkowego tej usługi. Na początku tego roku byli w stanie sprawdzić około 100 milionów numerów telefonów na godzinę, ponieważ pomimo tego, że firma Meta, właściciel WhatsApp, została ostrzeżona o tym problemie w 2017 roku przez innego badacza, nie podjęła żadnych działań w tej sprawie.

Na szczęście austriaccy naukowcy poinformowali firmę o tym problemie w kwietniu, a do października firma wdrożyła ograniczenia szybkości, aby zapobiec tak masowemu wykrywaniu kontaktów. Oczywiście nie było to wdrażane przez wiele, wiele lat, podczas których każdy rodzaj nieuczciwego podmiotu mógł wykorzystać ten system.

Ze swojej strony Meta podkreśliła, że wszystkie te dane są „podstawowymi informacjami dostępnymi publicznie” i że zdjęcia profilowe i teksty nie były ujawniane użytkownikom, którzy zdecydowali się je ustawić jako prywatne. Firma zapewnia również wszystkich, że „nie znalazła żadnych dowodów na to, że złośliwi aktorzy nadużywali tego wektora” i „żadne dane niepubliczne nie były dostępne dla badaczy”.

Źródło:

https://www.gsmarena.com/whatsapp_easily_exposed_35_billion_peoples_phone_numbers-news-70350.php

#cyberbezpieczenstwo #cybersecurity

Najgorzej że wyciekły numery PIN do kart sim! Tutaj lista:

https://pastebin.com/raw/ajDKBXuA

Sprawdź swój - jeżeli znajduje się na liście koniecznie go zmień!

Zaloguj się aby komentować

" - Co ty masz z tego łażenia na te konferunsje? - No szpej do łażenia po konferunsjach!" ¯\_(ツ)_/¯ #kolosiezamyka #cybersecurity

"Gdy z przyzwyczajenia rubież zakupy w smyku"

@PanNiepoprawny

@AndrzejZupa

Nie dorosłem do swych lat

Masz mnie za nic dobrześ zgadł

Jak tak można pytam was

Tyle lat marnować czas

Nauczyłem w życiu się

Paru rzeczy wszystkich źle

Ale moją dróżką idź

Gdy się już nie daje żyć

( ͡° ͜ʖ ͡°)

Zaloguj się aby komentować

Pierwszy raz w życiu potrzebuję CodeSigning certificate i próbuję w wolnych chwilach doczytać jak to działa. Z tego co widzę, to po zakupie OV nie dostaję po prostu pliku tylko on od razu musi być na jednej ze "wspieranych" platform?

Mam trochę dziwną sytuację bo infra wróciła z poziomu dużego korpo do czegoś pomiędzy SOHO, a korpo. 2-3 osoby będą podpisywać regularnie, kilka od święta i teraz pytanie jak to ugryźć?

Z tego co widzę to mam opcje. :

-

Płacę miesięcznie za chmurę w ssl.com, jako że wielu użytkowników to muszę użyć droższego tier 2, ale przynajmniej rozsyłam credentiale i zapominam o temacie z mojej strony?

-

Kupuję Yubikeya z FIPS od ww. i mam go na stałe i za darmo (a przynajmniej do wygaśnięcia i przedłużania certa). Potem mogę (czy nie mogę?) go sobie skopiować na kolejny Yubikey z FIPS, którego kupię sam w normalnej cenie? Czy może jest jakiś proces gdzie zdalnie wrzucę klucz na mojego Yubikey'a (-keye)?

-

Po zakupie wskazuję AWS/Azure jako przechowalnię klucza i potem klucz jest już przechowywany i udostępniany w ich HSM. Zakładam, że obie opcje są dodatkowo płatne? W Azure nie widzę oczywistego cennika, po prostu próbuje mi dać triala na jakieś usługi, ale w AWS widzę koszt 1,45$ za godzinę gdy jest po prostu aktywny. Czyli samo włączenie HSM od razu daje mi kosmiczny koszt Oo? Azure ma podobnie?

PS: Etap "zrób self-signed i po prostu roześlij przez Intune'a" mam już za sobą, nie wystarczy

#cyberbezpieczenstwo #cybersecurity #devops #nis2

No elo.

A jaki jest właściwie sens przerzucania klucza z jednego miejsca w inne? Wszystkie te yubikeye i inne HSMy są po to żeby klucz ich nigdy nie opuszczał.

Nie wiem jak działa code signing ale czy jest możliwe uzyskanie od jakiegoś CA certyfikatu intermediate CA do podpisywania innych certyfikatów? Wtedy każdy podpisujący mógłby używać własnego Yubi a lista CRL załatwiałby sprawę wygaszonych certyfikatów.

Yubikey czy tam inny smartCard to taki bieda hsm. Ma tylko jeden slot i jeden pin - może przechowywać wiele kluczy/certyfikatów. Producent dostarcza oprogramowanie za pomocą którego wgrywasz na niego klucze i certyfikaty. Do samego podpisu, który będzie rozpoznawany przez wszystkie urządzenia musisz wybrać zaufanego dostawcę który zweryfikuje i podpisze Twój certificate sign request. Wtedy tworzy się łańcuch kluczy który będzie używany do walidacji Twoich podpisów. Teraz wszystko zależy od tego jaki poziom bezpieczeństwa musisz osiągnąć. Jeżeli nie chcesz bezpieczeństwa, tylko po prostu coś podpisać, to rozdajesz klucz i certyfikat pracownikom i zwalniasz się z pracy zanim wszystko wybuchnie. Nastepnym poziomem jest zapakowanie tego klucza do smartCard, czyli tego yubikey lub wygenerowanie klucza prywatnego bezpośrednio na yubikey, później certyfikatu i csr. Nastepnym poziomem jest to co wspomniał kolega wyżej, czyli stworzenie i podpisanie certyfikatu intermediate który ma w polu KeyUsage cRLSign/keyCertSign (rfc5280) co pozwala na stworzenie dowolnej liczy certyfikatów dla pracowników. Oczywiście każdy z nich na osobnym yubikey lub osobnym slocie hsm. Ogolnie u mnie wygląda to tak że produkcyjnymi kluczami podpisujemy tylko produkcyjny software/firmware. Pracownicy wrzucają kod do gita walidując się po ldap. Każdy projekt ma osobny slot hsm i średnio 3 osoby na projekt mają pin do podpisu o który bezpiecznie pyta jenkins signing job. Infra przeszła audyt BSI a klienci to światowa topka, urzędy i wojsko. Wszystkie certyfikaty są self signed 🥰

@raczej_dobrze

Dzięki, rozjaśniłeś mi to w głowie.

A więc plan ogólny w postaci wydzielenia 2 czy 3 "dzierżycieli" klucza jest ok. Nie potrzebuję dodatkowych chmur, etc. a tylko odpowiedniego "pena" (bo firma już kupiła, ale bez certa FIPS :)). A lepiej, mogę też zrobić sobie intermediate-CA co już w ogóle jest spoko bo pozwoli identyfikować devów w razie problemów. Czyli de facto nie ma tutaj magii, standardowe PKI. Tylko, że opisali to tak, że z moim ograniczonym zrozumieniem (zawsze miałem "kogoś od PKI" ;)) się już pogubiłem.

@Aramil A czy potrzebujesz certyfikacji FIPS? Jeśli w cały biznes nie są gdzieś wplątane instytucje rządu federalnego USA albo schematy płatności związane z PCI czy inne dokumenty regulacyjne powołujące się na FIPS to sama certyfikacja jest trochę kwiatkiem do kożucha.

Zaloguj się aby komentować

24 711 880 - 120 = 247 118 680 Pomimo konfy coś tam dopchnąłem. Gifty z konfy załączam. ¯\_(ツ)_/¯

#pompujwpoprzekziemi #cybersecurity #koty

Liczby w kosmos wysłałeś

Zaloguj się aby komentować

Wdrożenie NIS2 jako nowelizacja ustawy o KSC, tak zwane KSC 2.0.

Co to jest? Ustawa która wymusi audyty systemów IT (cyberbezpieczeństwo, backupy itd), oceny ryzyka, audyty z zakresu wdrożeń wyników audytów, finansowa odpowiedzialność osób zarządzających itp. Ustawa wymuszająca aby IT zaczęło być bezpieczne, aby nie było traktowane butem.

Kogo obowiązuje? Podmioty krytyczne, ważne oraz firmy je obsługujące.

Dla wielu firm będzie drożej, będą procedury.

To już blisko, trafiło do sejmu!

7 listopada 2025 - Projekt wpłynął do Sejmu - druk nr 1955

17 listopada 2025 - Skierowano do I czytania na posiedzeniu Sejmu

Patrząc na ruską i białoruską agresję w przestrzeni cyfrowej to naprawdę nie sądzę aby obozy polityczne się gryzły i blokowały (może poza konfą xD).

Podejrzewam szybką ścieżkę oraz również szybki podpis prezydenta.

https://www.sejm.gov.pl/Sejm10.nsf/PrzebiegProc.xsp?nr=1955

#prawo #informatyka #ksc #nis2 #przedsiebiorczosc #cyberbezpieczenstwo #cybersecurity #biznes

W tak przedstawione fakty nie sposób Zwątpić.

Ale odpowiedz mi na jedno bardzo ważne pytanie: Czy dalej będę mógł wpłacać kasę na konto Zen w Żabce żeby potem doładować tą kartą revolut i później płacić stamtąd blikiem za paysafe card którą uzupełniam saldo konta w ulubionej grze hazardowej/ruskie iptv? To ważne.

@Heheszki Z tego co mi wiadomo, ustawa nie dotyka kwestii przepływu pieniądza ( ͡~ ͜ʖ ͡°)

@Marchew Zatem popieram!

Ustawa wymuszająca aby IT zaczęło być bezpieczne, aby nie było traktowane butem

@Marchew yhy, czytam "bezpieczne", a przed oczami mam obraz, że u mnie w korpo ludzie zaczną już się ciąć albo wieszać, bo już teraz liczba papierów do odjebania non stop zajmuje grubo ponad połowę czasu pracy zespołu.

To ma dobre i złe strony. Złą jest to, że koszt będzie przerzucony na klientów detalicznych. Dobra teoretyczna poprawa security, ale i tak nie wyeliminuje to problemów, bo ich się nie da usunąć żadną ustawa czy mechanizmami. Głupcami są ci, co uważają inaczej.

Zaloguj się aby komentować

Przegląd wybranych oszustw internetowych - PAŹDZIERNIK 2025

#cyberbezpieczenstwo #cybersecurity #bezpieczenstwo

Zaloguj się aby komentować

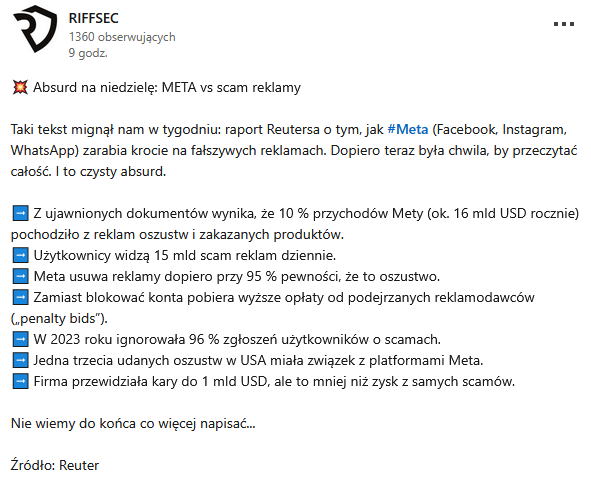

Zuckerberg i jego ScamFace w formie.

Fajny biznes, 16 MLD przychodu, 1 MLD strat. Zostaje 15 MLD.

Opodatkowanie brudnych pieniędzy to jedyne 6,25%.

Fajna pralnia.

#scam #cyberbezpieczenstwo #cybersecurity #bezpieczenstwo

Nic nowego

Posrednictwo w przestepstwie. Wspoludzial. Tak to sie nazywa.

Widziałem i byłem w szoku. Spróbuj sobie rozkręcić biznes z polegający na pomocnictwie do popełniania oszustw - powodzenia. No chyba że jesteś fb to wtedy luzik.

Zaloguj się aby komentować

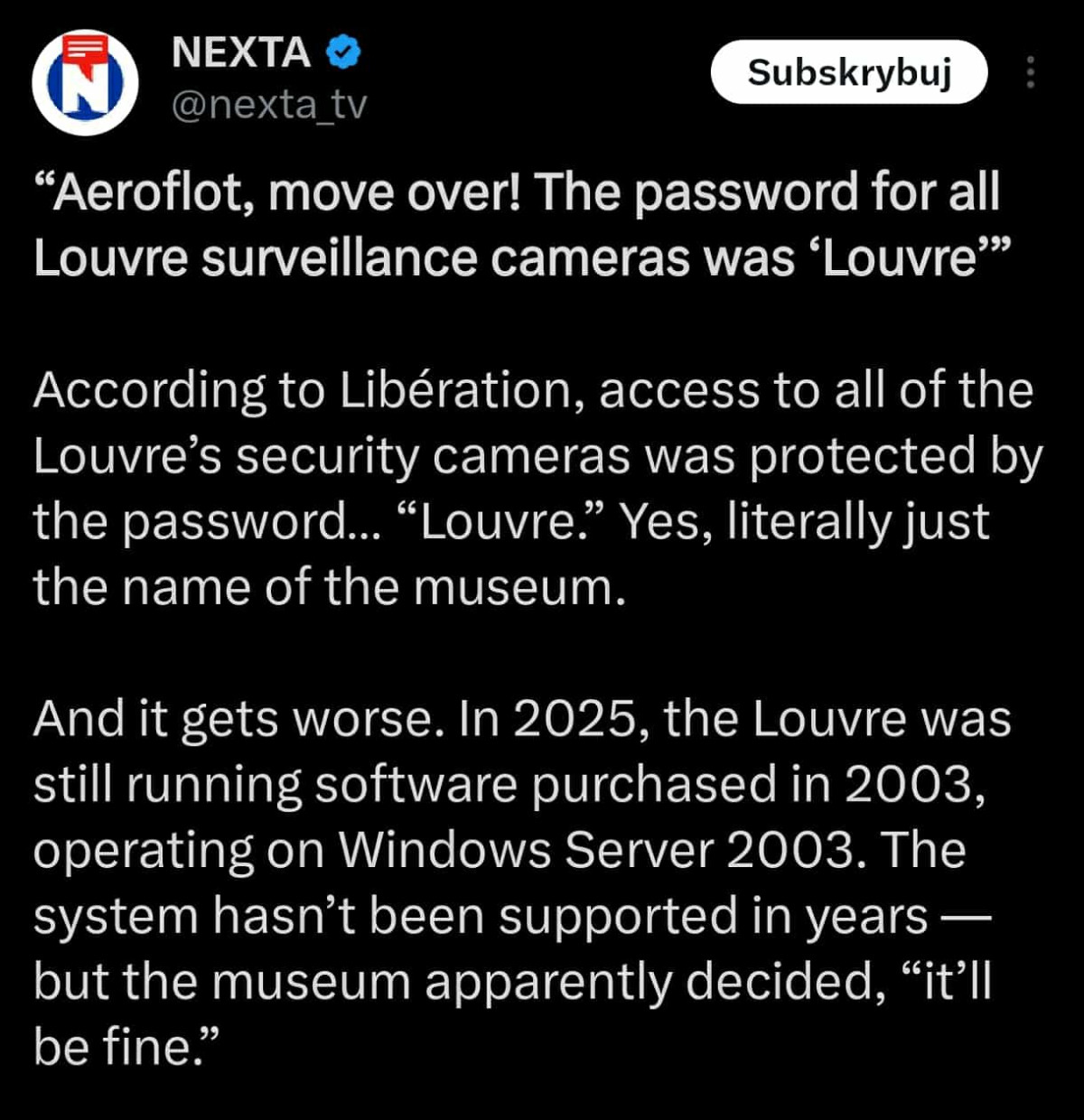

#ciekawostki #luwr #cyberbezpieczenstwo #cybersecurity oraz #bekazdebili

W czym problem że server 2003? W końcu to muzeum, więc jest na swoim miejscu

Zaloguj się aby komentować

NFZ ostrzega: To pułapka!

Oszuści znów próbują podszywać się pod Narodowy Fundusz Zdrowia. Chodzi o profesjonalnie wyglądające e-maile, dzięki którym cyberprzestępcy chcą wyłudzić dane i pieniądze. Oszuści chcą w fałszywych e-mailach sprawiać wrażenie, że zamierzają zwrócić koszt zakupu leków. "Wiadomość e-mail rzekomo...

Wyciekły dane użytkowników polskiego serwisu. Gawkowski: sytuacja jest bardzo poważna

Dane części użytkowników serwisu SuperGrosz wyciekły po ataku hakerskim i trafiły w ręce przestępców – poinformował w niedzielę na platformie społecznościowej X wicepremier i minister cyfryzacji Krzysztof Gawkowski. Dodał, że sprawą zajmują się zespoły reagowania CSIRT KNF oraz CSIRT NASK. CSIRT...