Stany Zjednoczone starają się o ekstradycję domniemanego twórcy oprogramowania ransomware LockBit z Izraela.

Czym jest LockBit?

LockBit to grupa cyberprzestępca oferująca ransomware jako usługę (RaaS).

Ich "usługi" polegały na włamywaniu się do infrastruktury sieciowej firm, kradli dane i szyfrowali zawartość dysków ofiary. Następnie żądali okupu w zamian za odszyfrowanie, ale także grozili publicznym ujawnieniem wykradzionych danych.

Według wspólnego oświadczenia różnych agencji rządowych, LockBit był najbardziej rozpowszechnionym oprogramowaniem ransomware na świecie w 2022 r. Szacuje się, że na początku 2023 r. był odpowiedzialny za 44% wszystkich incydentów ransomware na świecie.

W Stanach Zjednoczonych w okresie od stycznia 2020 r. do maja 2023 r. LockBit był wykorzystywany w około 1700 atakach ransomware, a hakerzy zapłacili za niego okup w wysokości 91 mln USD.

Stany Zjednoczone starają się o ekstradycję obywatela Izraela, Rostislava Paneva, który jest oskarżony o pracę jako programista dla grupy ransomware LockBit.

Panev jest oskarżony o pomoc LockBit w latach 2019-2024, zgodnie z wnioskiem o ekstradycję zgłoszonym przez Ynet News. Rzekomo zapłacono mu około 230 000 dolarów w bitcoinach za opracowanie narzędzi dla LockBit, w tym takich, które drukowały noty okupu z dowolnych drukarek podłączonych do zainfekowanego systemu.

Nakaz knebla związany z ekstradycją Paneva został zniesiony w czwartek, chociaż był on aresztowany od 18 sierpnia. Władze w USA zwróciły się z prośbą o zniesienie knebla, aby uniemożliwić ucieczkę do Rosji innym podejrzanym w sprawie LockBit. Nie jest jasne, czy to się udało.

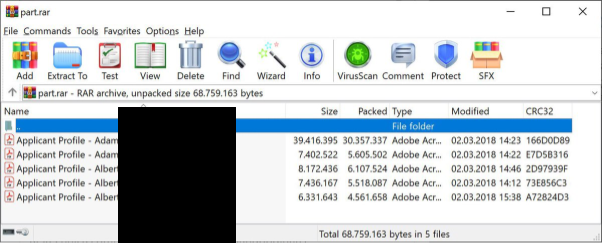

Listy wymuszające LockBit i portfele cyfrowe powiązane z wynagrodzeniem Paneva od gangu zostały rzekomo odkryte w jego domu w Hajfie.

Prawniczka Paneva, Sharon Nahari, powiedziała portalowi Ynet: „Mój klient jest technikiem komputerowym. Jego rola była ściśle ograniczona do tworzenia oprogramowania i nie był on świadomy ani zaangażowany w główne przestępstwa, o które został oskarżony, w tym oszustwa, wymuszenia i pranie pieniędzy”.

Aresztowanie nastąpiło po operacji organów ścigania mającej na celu rozbicie LockBit na początku tego roku, kiedy to tydzień rewelacji nastąpił po tym, co brytyjska National Crime Agency określiła jako operację, która dostarczyła „bezprecedensowych” danych wywiadowczych z infrastruktury przestępców.

Jego pseudonimowy lider, LockBitSupp, został następnie ujawniony jako obywatel Rosji, Dmitrij Choroszew. Stany Zjednoczone postawiły go w stan oskarżenia i nałożyły sankcje finansowe, podobnie jak Wielka Brytania i Australia. LockBitSupp twierdził, że zidentyfikowano niewłaściwego człowieka.

Zidentyfikowano i aresztowano również kilka osób powiązanych z programem ransomware. Jeden z nich, Rosjanin Aleksandr Ryżenkow, został zdemaskowany i oskarżony o bycie jednym z głównych członków grupy cyberprzestępczej Evil Corp.

źródła:

https://therecord.media/lockbit-suspect-rostislav-panev-us-seeks-extradition-israel

https://en.wikipedia.org/wiki/LockBit

#cyberbezpieczenstwo #cybersecurity #hakerzy #ransomware