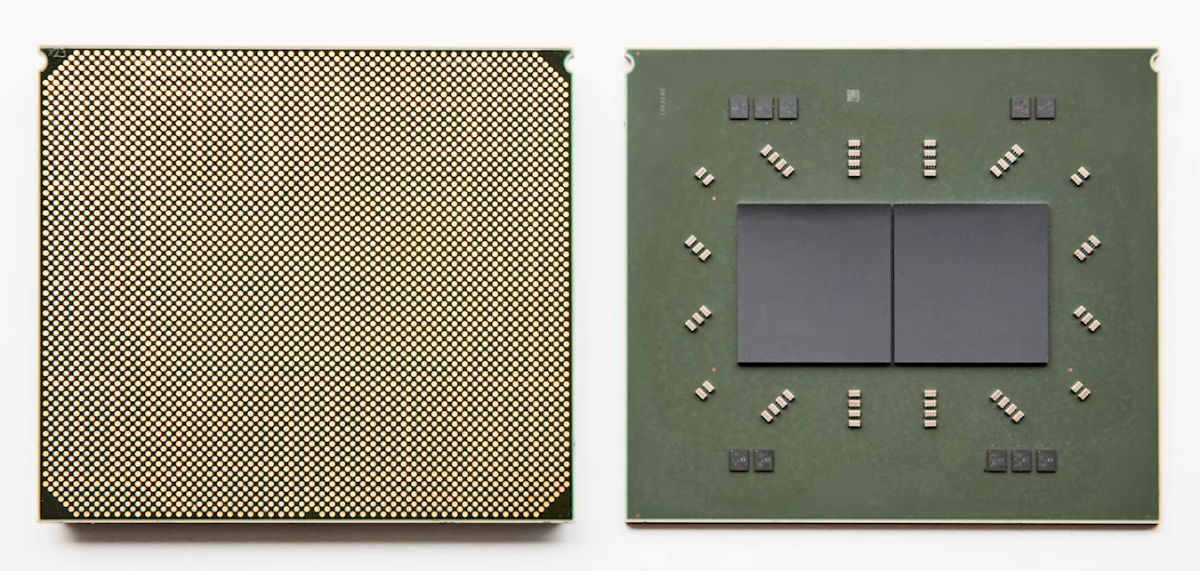

Fajny CPU co?

To IBM Telum z 2021 roku.

To nie x86/64,

nie ARM,

nie RISC-V.

To Telum (z/Architecture).

Autorska architektura od IBM.

Komputery oparte na tej architekturze nazywany "Mainframe".

Mogę tam windowsa? Nie.

Mogę tam linuxa? Owszem są dedykowane linuxy skompilowane pod Telum. Ale nie tędy droga.

IBM ma własny OS "z/OS".

Okej! Pewnie siedzą tam bazy danych MSSQL? Nope.

Mamy IBM DB2, lub IBM IMS wypuszczony w 1966 (59 lat temu).

IMS pod z/OS wciąż działa, firma nie ogłosiła dla niego daty EoL (End of Life).

Mam bazę danych pod IMS z 75 roku! Muszę sprawdzić czy wujek nie robił fraudów na kartach!

Tak, wgraj tę bazę do najnowszej wersji softu z 2025 roku, plug and play.

Niesamowita kompatybilność.

Na tych cackach wciąż pracują aplikacje napisane w COBOL.

COBOL powstał w latach 50., kiedy programy były wprowadzane głównie na taśmach perforowanych. Składnia COBOL-a — bardzo uporządkowana kolumnowo — wynika z ograniczeń kart: np. konkretne kolumny przeznaczone na numery sekwencyjne, kod instrukcji, komentarze. Dziś nikt już kart nie używa, ale COBOL zachował swój „kolumnowy” styl.

IBM się chwali że przy typowych zastosowaniach bankowych, zużycie energii jest o 75% mniejsze niż w przypadku x86.

Koszt energii elektrycznej to jedno, ale uproszczenie budowy serwerowni z uwagi na znacznie mniejszą ilość ciepła do odprowadzenia czy mniejsze moce wliczając zasilanie awaryjne (UPS) czy rezerwowe (agregaty prądotwórcze) biorąc pod uwagę czas podtrzymania to już zupełnie inna kwestia.

Ciekawy fragment z wątku na reddit (link do wątku w komentarzu).

Głównym problemem migracji z mainframe'ów jest konieczność przepisania WIELU kodów. Kodów napisanych przez osoby, które mogą już nie żyć. W większości przypadków, gdy rozmawiam z osobami utrzymującymi mainframe'y, nie mają one żadnej dokumentacji dla krytycznych procedur. Jak to chcesz przepisać?

Mój znajomy, który przeprowadził się do Wielkiej Brytanii, pracował nad projektem przepisania kodu mainframe HSBC na Javę. Pracowali nad tym 7 lat i udało im się zmigrować tylko 20% kodu. Niektóre procedury nawet wróciły.

Dzisiaj wszystkie duże banki i linie lotnicze polegają na z/OS, aby działać, a wszystkim brakuje ludzi do utrzymania tych systemów. Nie wspominając już o rządzie.

#ciekawostki #technologia #informatyka #komputery #nauka

![[AKTUALIZACJA] Przejęli mu konto, ale pomoc techniczna Google nie chce mu pomóc](https://niebezpiecznik.pl/wp-content/uploads/2025/10/13yo-google.png)