Nowości z świata cyber,

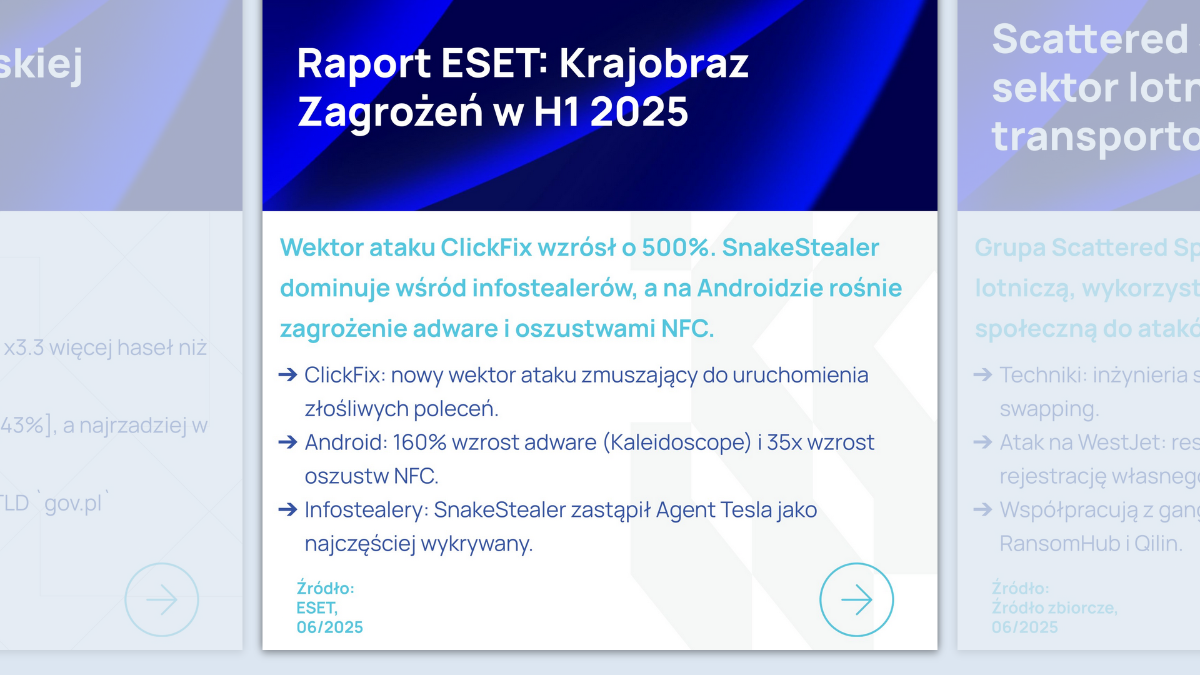

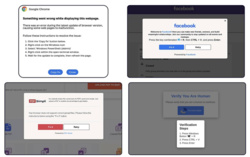

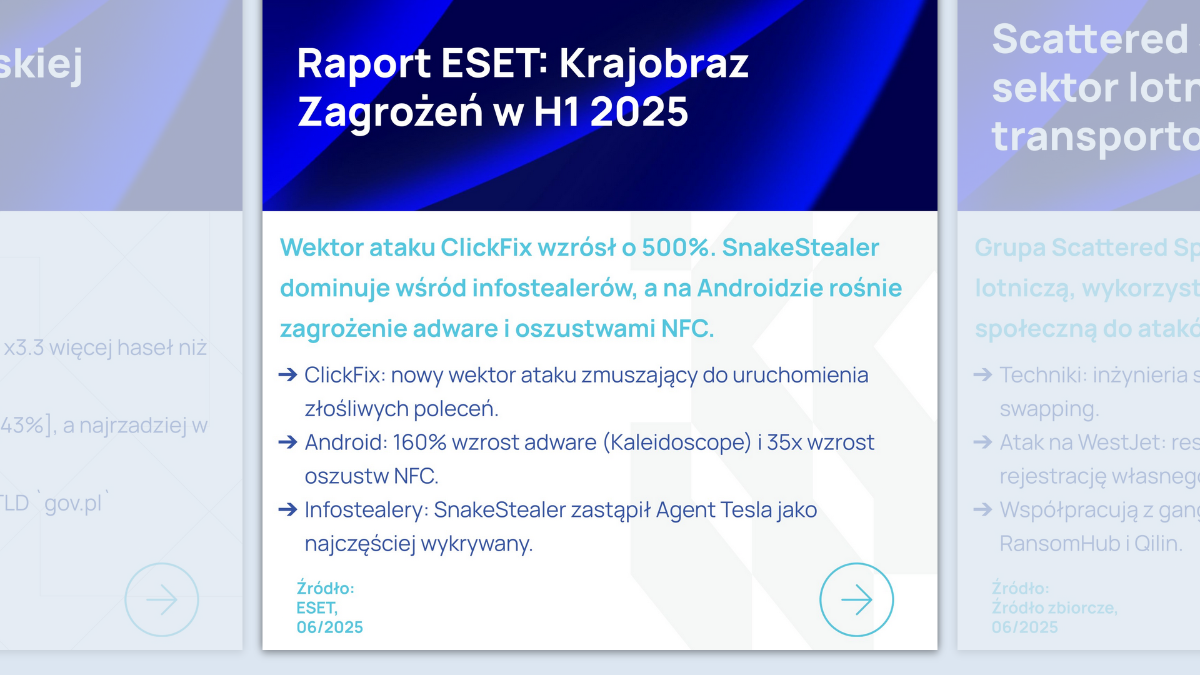

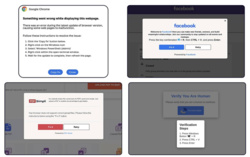

Ostatnio bardzo popularna metoda win + R oraz ctrl + V oraz ENTER.

Tak, sam się hakujesz : )

#cyberbezpieczenstwo #cybersecurity #bezpieczenstwo #scam

Społeczność

W tej społeczności opisuje z czego składają się systemy cyberbezpieczeństwa

Nowości z świata cyber,

Ostatnio bardzo popularna metoda win + R oraz ctrl + V oraz ENTER.

Tak, sam się hakujesz : )

#cyberbezpieczenstwo #cybersecurity #bezpieczenstwo #scam

@Marchew Nadal jestem w szoku, że power shell pozwala się odpalać w tak banalny sposób.

@Jarasznikos pozwala się, bo to jest narzędzie administratorskie ¯\_(ツ)_/¯ Problemem jest raczej to, że ludzie wklepują na pałę rzeczy, bo "oni sie nie znajo na tych kąkuterach" i tylko bezrefleksyjnie klepią "no i przecież im wyskoczyło, że jak tego nie wkleją to im policja przyjdzie na chatę". Nie wina systemu i narzędzia, że ludzie to debile, no ale jak się próbuje budować świadomość społeczną, żeby czytać komunikaty, to niee, oni się nie znają, oni są za głupi, im się nie chce czytać, oni przecież nie będą szukać co to znaczy, oni nie rozumieją, a tak w ogóle to weź się odwal.

@Marchew proszę sobie samodzielnie uruchomić wirusa

@Skylark przynajmniej szczery

Zaloguj się aby komentować

W jaki sposób można wykorzystać taką drukarkę w środowisku korporacyjnym?

Przyjmijmy że ktoś ma niezbyt życzliwe zamiary.

#it #technologie #cyberbezpieczenstwo #cybersecurity #sysadmin

Haslo admina nie jest potrzebne do podłączenia się do drukarki w celu jej skonfigurowania do wydruku. Często drukarki wielofunkcyjne w korpo mają ustawione skanowanie do folderu sieciowego bądź bezpośrednio wysyła mail że skanem. I wtedy wchodzisz cały na biało, podmieniasz adres z którego jest wysyłany mail na taki który ty kontrolujesz i konfigurujemy "pozostaw kopię wysłania smtp na skrzynce pocztowej". Co się dzieje? Masz kopię wszystkiego co ludzie wysyłają włącznie z umowami, tajemnicami przedsiębiorstwa i skanem d⁎⁎y Anetki wysłanej do pana prezesa.

Edit:

Zresztą drukarki powinny być konfigurowane sieciowo w innym vlan w celu ich separacji i segmentacji oraz być dostępne tylko przez print serwer.

@Marchew "Jedynym rozwiązaniem jest ręczna zmiana domyślnego hasła administratora przez użytkowników.". Nosz kurna, przecież to pierwsze co się robi, zresztą chyba nawet ich software wymusza zmianę przy pierwszym logowaniu.

@BiggusDickus

https://support.brother.com/g/b/faqend.aspx?c=pl&lang=pl&prod=group2&faqid=faq00100846_000

Ja pierdziele, nie zweryfikowałem tego CVE przed publikacją.

Dla mnie to niepojęte jak można wystawić CVSS 9,8 i zrobić burdel w mediach, na coś co można zabezpieczyć hasłem innym niż domyślne.

Z automatu przyjąłem że "generacja hasła" działa zawsze i bezwzględnie.

ja bym taka drukarke wystawil do internetu, tak jak za pandemii byli artysci ktorzy wystawiali windowsy w firmie po RDP bez zadnego VPNa i potem mieli niespodzianki

Zaloguj się aby komentować

I są nagrania z Oh My Hack.

Kilka nagrań które mogą was zaciekawić, pierwszy to ten słynny "Informatyk Zakładowy" o sądownictwie i "systemie losowania spraw w sądownictwie (° ͜ʖ °)

Tomasz Zieliński: Dostałeś z ministerstwa 10 milionów PDF-ów. Co teraz? | OMH 2024

https://www.youtube.com/watch?v=PJHNkX0XP50

Jakub Mrugalski: Oszustwa, malware i pseudo moderacja - drugie dno social mediów | OMH 2024

https://www.youtube.com/watch?v=jsNm1JJGURk

Anna Wasilewska-Śpioch, Adam Haertle: Fejkowe deepfake’i, czyli nie wszystko musi być głębokie | OMH

https://www.youtube.com/watch?v=s4J5LyLjkEQ

Anna Wasilewska-Śpioch: Wojna w rosyjskim darknecie | OMH 2024

https://www.youtube.com/watch?v=hmefmNbAUYI

Łukasz Bromirski: Życie, 42, globalna tablica routingu i odpowiedzi na inne pytania | OMH 2024

https://www.youtube.com/watch?v=dGhpaE85xfM

Maciej Broniarz: Secret? Midnight? Zamieć? | OMH 2024

https://www.youtube.com/watch?v=FW-hZDHpCHs

Mateusz Chrobok: Przejdzie bokiem, czyli o Side Channelach | OMH 2024

https://www.youtube.com/watch?v=UAbmmjp5QCg

Więcej:

https://www.youtube.com/@PROIDEAconferences/videos

#ohmyhack #it #technologie #nauka #cyberbezpieczenstwo #cybersecurity

Zaloguj się aby komentować

Czyżby kolejne zamknięcie BreachForums?

I tak wstanie, nigdy się im nie znudzi.

Podejrzenie infiltracji MyBB 0-day w 2025 r.

W dniu 28 kwietnia 2025 r. administratorzy BreachForums opublikowali oświadczenie podpisane PGP na stronie docelowej forum, w którym stwierdzili, że wcześniej w tym miesiącu wyłączyli witrynę po tym, jak „zaufane kontakty” potwierdziły, że organy ścigania wykorzystały nieujawnioną lukę zero-day w oprogramowaniu forum MyBB, aby uzyskać ukryty dostęp.

Administratorzy stwierdzili, że przegląd reakcji na incydenty nie znalazł dowodów na naruszenie danych, ale forum pozostanie w trybie offline, podczas gdy jego zaplecze zostanie przepisane. Ostrzegli również, że niedawno uruchomione klony „BreachForums” były „prawdopodobnymi honeypotami” i powtórzyli, że żaden z pracowników nie został aresztowany.

https://en.wikipedia.org/wiki/BreachForums

Policja aresztuje pięciu znanych francuskich hakerów stojących za słynnym forum kradzieży danych

Według naszych informacji, cyberprzestępcy prowadzili BreachForums, największą witrynę do odsprzedaży pirackich danych.

#cyberbezpieczenstwo #cybersecurity #hakerzy

@Marchew ja mam wrażenie, że BF samo jest jednym wielkim honeypotem xD

@NiebieskiSzpadelNihilizmu Tylko w jaki sposób policja miałaby podstawić na adminów "pięciu znanych francuskich hakerów"?

Forum jest zamykane i się wskrzesza. Tak się chyba nie prowadzi HP.

Ciekawe co z cebulą, istnieje dziwnie długo ( ͡° ͜ʖ ͡°)

@Marchew magia albo fizyka czarnej dziury #pdk ¯\_( ͡°( ͡° ͜ʖ( ͡° ͜ʖ ͡°)ʖ ͡°) ͡°)_/¯

Zaloguj się aby komentować

Porównanie podnoszących bezpieczeństwo DNS'ów.

#bezpieczenstwo #cyberbezpieczenstwo #komputery #it #internet

@Marchew widać Etiopię

Ale czemu na tym wykresie jest cloudflare unfiltered xd

@Marchew odpaliłem trial control d, działa bdb

Zaloguj się aby komentować

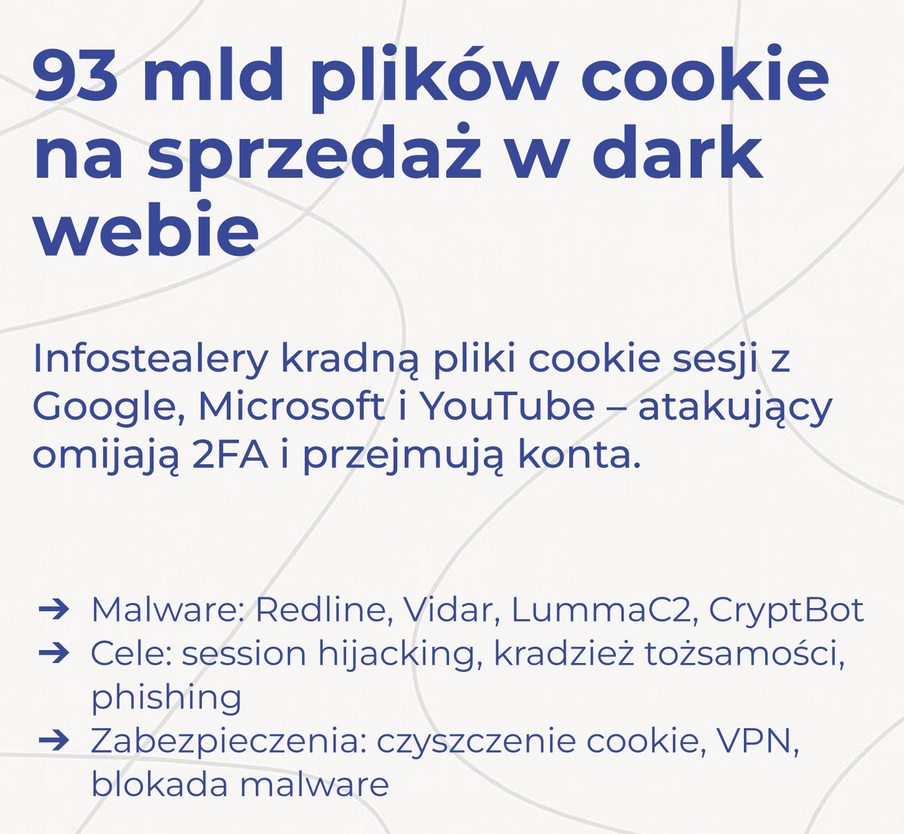

Ciasteczka na sprzedaż!

Ilości imponujące, piekarnik @moll chyba nie stygnie!

ps. @kitty95 wspominał że windowsa nie trzeba updatować ( ͡~ ͜ʖ ͡°)

#cyberbezpieczenstwo #cybersecurity #bezpieczenstwo #ciekawostki #it #komputery

Źródło w pierwszym komentarzu.

@Marchew Dobre wiadomości

Przez chwilę myślałem że mam włosy na ekranie

Ciekawostka: svchost.exe pisze się przez ch ¯\_( ͡° ͜ʖ ͡°)_/¯

Zaloguj się aby komentować

Tydzień bez Forti z CVSS 9.0+ to tydzień stracony.

Patchujcie się.

Cve-2025-22252

CVSSv3 - 9.0

https://www.fortiguard.com/psirt/FG-IR-24-472

#cyberbezpieczenstwo #cybersecurity #siecikomputerowe

Zaloguj się aby komentować

LockBit zhaczony!

Kim jest LockBit? Międzynarodowa grupa hakeraska specjalizująca się w atakach typu ransomware - ukradnę Ci dane oraz zaszyfruję je na twoich dyskach.

Następnie zarządam okupu za możliwość ich odszyfowania oraz drugiego okupu za ich nieopublikowanie.

Jak to się stało?

LockBit stał na starym podatnym PHP:

8.1.2 Released: 20 Jan 2022

Załatwiła ich podatność CVE-2024-4577 PHP-CGI Argument Injection Vulnerability CVSSv3 9.8

Podatność w PHP został załatana wersją:

8.1.29 Released: 06 Jun 2024

proof-of-concept pojawił się 07 June 2024

Exploit dostępny na github, link w pierwszym komentarzu.

#cyberbezpieczenstwo #cybersecurity #programowanie

@Marchew dobrze, ze nie uzywaja soli do szyfrowania. Sól jest niezdrowa

@FriendGatherArena

Kurła dobre te hashowane hasła, takie nie za słone.

@Marchew Grupa hakerska nie robiąca audytów security własnej infrastruktury xD

@lipa13 Członkowie lockbit byli już zatrzymywani przez służby, jedna nazwa, prawdopodobnie wiele osób za nią. Nie mam pewności czy obecny lockbit 4.0 to ten sam co poprzednie 3.0, 2.0, 1.0....

Zaloguj się aby komentować

Oszuści internetowi wymyślają coraz nowsze metody działania. Ostatnio dotkliwie przekonał się o tym mieszkaniec Indii, który padł ofiarą cyberprzestępców. Do opróżnienia jego konta bankowego wystarczyło im to, że mężczyzna wyświetlił zdjęcie, wysłane mu za pośrednictwem aplikacji WhatsApp.

Sprawę...

Zmienią na passw0rd i nikt nie złamie.

A tymczasem 15 lat pierdla za hackowanie infrastruktury krytycznej

@Deykun hmmm... XDDDDD

@Felonious_Gru jak dodawałem to strona działała, ale nie dało się zalogować, bo 502, za dużo chętnych było dx

Zaloguj się aby komentować

Stworzyłem Cybermonit ( https://cybermonit.com/ ) – darmowe narzędzie, które może się przydać w codziennej pracy admina, speca od bezpieczeństwa czy DevSecOpsa po hobbistów.

Platforma agreguje m.in.:

Najnowsze podatności (CVE) – kluczowe do patchowania.

Info o oprogramowaniu EOL – ważne dla...

Webinar od sekuraka na temat obecnych w sieci scam'ów, wyłudzeń, ataków i innych zagrożeń czyhających na przeciętnego kowalskiego.

W webinarze omawiają zagrożenia z reklam w googlu, fałszywych appkach na smartfon, scam'ach AI, scam'ach na Orlen, krypto, super inwestycje, fake inwestycje, czyszczeniach naszych kont bankowych itd. Czyli cały phishing i inne dziadostwa co atakuje nas z fałszywych reklam, maili itd.

NIE jest to webinar o super hakerach z Chin czy korei północnej atakujących pentagon czy megakorporacje.

Nie jest to dla osób zaawansowanych, a raczej dla osób mniej świadomych, czyli naszych rodziców, dziadków, mniej ogarniętych znajomych.

Sekurak

Nie daj się cyberzbójom! Szkolenie z cyberbezpieczeństwa dla wszystkich (v6)

https://www.youtube.com/live/fo1r0w9Mf3U

Obecnie jest live, będzie o ile mnie pamięć nie myli, pewnie przez dwa tygodnie pod linkiem powyżej.

#cyberbezpieczenstwo #cybersecurity #bezpieczenstwo #nauka #gruparatowaniapoziomu

Dobra nie zamydlaj, mów że do nas starych dziadów z hejto jest adresowany

@Gepard_z_Libii Też

Teraz widzę że gość z ekipy https://haveibeenpwned.com/ został zfiszowany, podał na lewej stronie login / hasło / kod z 2FA ( ͡° ʖ̯ ͡°)

Zdarza się.

@Gepard_z_Libii XD

Zaloguj się aby komentować

Przypominają niegroźne aplikacje do systemu Android albo na urządzenia Apple. W rzeczywistości są wyposażone w programy szpiegujące na rzecz Chin. Alert wydało sześć agend rządowych. Spis niebezpiecznych aplikacji i apel o ostrożność upubliczniła Wielka Brytania.

hodzi o aplikacje przypominające...

Nowości ze świata cyber zbójów.

Atak ransomware na szpital MSWiA w Krakowie

Ransomware w Starostwie Powiatowym w Piszu

https://sekurak.pl/ransomware-w-starostwie-powiatowym-w-piszu-jakie-dane-mogly-wyciec/

Ransomware sklepie Smyk

https://sekurak.pl/fala-atakow-hakerskich-na-polskie-firmy-i-instytucje-smyk-wydal-oswiadczenie/

Wyciek danych klientów Empiku (prawdopodobny, na chwilę obecną empik zaprzecza, zobaczymy co dalej).

https://niebezpiecznik.pl/post/wyciek-danych-klientow-empiku/

#cyberbezpieczenstwo #cybersecurity #bezpieczenstwo #internet

Zaloguj się aby komentować

#empik #cyberbezpieczenstwo #cybersecurity

Grożne to forum dla przestępców

Ktoś poda namiary na to forum?

Albo ogólnie gdzie można pobrać takie darmowe paczki?

Chcę sprawdzić które moje dane są tam zawarte.

Komentarz usunięty

@Chrabonszcz Ogólnie polecam tą stronkę: https://haveibeenpwned.com/

Opisuje wycieki po adresie @ i ew. podaje co wyciekło.

@AndzelaBomba Nieuchronny los każdej większej bazy danych osobowych.

Zaloguj się aby komentować

Artykuł:

Leaking the email of any YouTube user for $10,000

Demo jak skrypt działał: https://www.youtube.com/watch?v=nuZiiKVej84

#cyberbezpieczenstwo #cybersecurity #google &źródło #youtube

Zaloguj się aby komentować

Każdy – zarówno osoba prywatna, mała firma, jak i duża instytucja publiczna – może sprawdzić, czy jego strona internetowa jest bezpieczna. To wszystko dzięki bezpłatnemu narzędziu moje.cert.pl, przygotowanemu przez zespół CERT Polska, działający w Państwowym...

Prelekcja na temat historii przypadku z firmy produkcyjnej, w której jeden klik admina doprowadził do poważnego incydentu bezpieczeństwa (ransomware). Dowiecie się, jakie błędy zostały popełnione, co można było zrobić inaczej i jak te doświadczenia kładą fundamenty pod wdrożenie dyrektywy NIS2. Artur opowie o zmianach w organizacji, które miały na celu poprawę bezpieczeństwa oraz wyciągniętych wnioskach.

[#536] Z ransomware do NIS2 - Artur Markiewicz

SysOps / DevOps Polska

#cyberbezpieczenstwo #cybersecurity #ransomware #informatyka

Zaloguj się aby komentować

Miniony 2024 rok z perspektywy Centralnego Biura Zwalczania Cyberprzestępczości, był wymagającym rokiem. Prowadzone realizacje wymagały dużego zaangażowania wielu policjantów z całego kraju i współpracy z zagranicznymi służbami. Ubiegły rok to także stały rozwój Biura, przekształcanie komórek terenowych z wydziałów na zarządy i przyjęcia do służby nowych funkcjonariuszy, a także przygotowania polskiej Policji, w tym policjantów CBZC, do rozpoczętej 1 stycznia 2025 roku prezydencji Polski w Radzie Unii Europejskiej.

Pełne podsumowanie https://cbzc.policja.gov.pl/bzc/aktualnosci/480,Podsumowanie-2024-roku-w-Centralnym-Biurze-Zwalczania-Cyberprzestepczosci.html

#polska #cyberbezpieczenstwo #cybersecurity

@0jciecPijo Śmieszne ilości

Zaloguj się aby komentować