#cyberbezpieczenstwo

Polecam wszystkim, teraz gdy dzwonią do mnie z ofertą handlową muszą podać hasło:

"Nie mam siurka i co teraz?"

#ciekawostki #heheszki #bezpieczenstwo #cyberbezpieczenstwo

Gdzie tam, ja bym nadał "uwaga podaje hasło" :-]

@Jan_Rogal Hehehe. Ja sobie ustawię: "co masz na sobie?". I będę cisnęła w temat. Zamiast gadki o ofertach będę ich rozbierać. Dzięki za pomysł!

@Jan_Rogal jaki niby bank ma coś takiego, pierwsze słyszę?

Zaloguj się aby komentować

Do czego to hasło? Do wszystkiego

Dobra wiadomość! Nowe H@sło 1 zastąpi również Twoje obecne Hasło Mobilne. Teraz tym samym hasłem będziesz również potwierdzać operacje w aplikacji. Mamy nadzieję, że ułatwi Ci to korzystanie z naszych usług.No dobra, ale na pewno są dodatkowe procedury bezpieczeństwa! Tak!

Dodatkowo możesz ustawić obrazek bezpieczeństwa, który wyświetli się, gdy wpiszesz swój MilleKod. Dzięki temu wiesz, że logujesz się na stronie Banku, a nie łudząco podobnej stronie stworzonej przez przestępców.xD W tej formie to jedynie ikona informacyjna którą my czy przestępca po prostu obejdzie poprzez jej zignorowanie.

Może lepiej wyświetlić wiele obrazów w celu wskazania tego jedynego prawdziwgo?

Można śmieszkować, ale okazuje się że bank w ten sposób broni się przed phishingiem. Klient logując się na fake stronie podając swoje dane przy obrazku nie swoim... po prostu sam się okranie. Świetny bat prawny na mniej ostrożnych w przypadku konfrontacji na drodze sądowej. Bank bezpośrednio wskazuje na rażące zaniedbania po stronie klienta.

A czy tworzenie potężnych i długich haseł czy innych zmyślnych zabezpieczeń, kiedy mamy 2FA jest tak naprawdę potrzebne? A może taka forma zabezpieczeń to po prostu racjonalne działania banku? Taki kompromis pomiędzy bezpieczeństwem a wygodą?

#banki #cyberbezpieczenstwo #bankowosc #cybersecurity

@zuchtomek bruteforce online? Oczywiście możliwe, na moją spam pocztę próbowano się logować w szczycie po kilka tysięcy razy miesięcznie

Norton złamany? To fałszywe informacje

Co do LastPass, hasła nie wyciekły, a jedynie lista witryn www do których delikwent hasło posiadał. Fakt, to już kompromitacja.

@Jezyna Trzy próby to średnia opcja, często zdarza mi się logować na nie mój ID klienta (te cyferki się mylą). Innym prawdopodobnie też

@vealen do końca nie rozumiem sensu częstej zmiany hasła. Kiedyś miało to sens, hasła wyciskały, bazy MD5 szybko się poddawały. Ale dziś? Sole, pieprze, Argony, bCrypty, sCrypty...

@zuchtomek nie no byku trochę generalizujesz i omijasz o tym czym była mowa jednoczenie trochę mówiąc nieprawdę.

Najczesciej hasła wyciekają nie przez targetowany attack, tylko przez, jak sam zgrabnie i poprawnie zauważyłeś przez leaki wszelkiej maści albo poprzez metody społeczne lub najzwyklejszy , najskuteczniejszy phishing.

Ale załóżmy że ktoś spróbuje zgadnąć hasło bezpośrednio.

To jest taka różnica, że nawet po tym znalezisku co wrzuciłeś już wiemy że w millenium mamy numeryczne hasła.

Czyli atakujący w pierwszej kolejności najpewniej sprawdzi kombinacje datowe charakterystyczne dla ofiary, urodziny itp.

Gdy już wszelkie poszlaki zawioda zostaje zgadywankę. No i tutaj już liczba znaków ratuje dupę.

Gdy wchodzą znaki alfabetu łacińskiego skuteczny okaże się też atak słownikowy w oparciu o najpopularniejsze hasła.

Jednak gdy to zawiedzie zostaje zawsze skuteczny ( w teorii) jednak nieefektywny bruteforce.

No i tutaj już to o czym wspomniałeś, że przy tej samej długości nie ma znaczenia złożoność hasła jest totalna bzdura

Oczywiście tak jak słusznie zauważyłeś atakujący nie wie z jakich znaków się składa hasło. Jednak ludzie to lenie więc najpewniej będzie najprostsze hasło, bez żadnych symboli, chyba że wymaga tego serwis.

Więc atak brute force w pierwszej kolejności przeskoczy podstawowym alfabetem i potem będzie zwiększać złożoność kombinacji dodając kolejne znaki, kombinacje itd.

Ale to już tylko akademickie dywagacje i pierdolenie xd

Już nie będę dywagować na temat bezpieczeństwa chmurowych menadżerów, bo to temat na inną rozmowa. Mam na myśli najprostszy menadzer z lokalna baza haseł zabezpieczony hasłem zbiorczym i do tego hashowany plikiem, który trzymamy na fizycznych pendrive'ach. Już nie będę wspominał o rozwiązaniach typu yubikey. I wtedy zagrożenie wyciekiem nie istnieje. Oczywiście, ktoś kto porywa się na takie zabezpieczenia jest świadomy że USB z bazą/kluczem musi latać z tobą na wakacje. Jednak warto imo

Ogólnie dojebales z tą złożonością i jej brakiem znaczenia. Jednak masz totalnie rację w wszechobecnym 2FA, bardzo złożone hasła są niemalże zbędne. Jednak powinniśmy unikać hasel które mogą pojawić się w słowniku i lepiej skłonic się ku kombinacjom, nawet najprostszym i do tego wspomniane 2FA.

Peace

@Marchew Nie wiem co się tego bruteforce online czepiliście jak już w pierwszym komentarzu wspomniałem o tym, że każdy to wykryje (aczkolwiek znając ograniczenia, posiadając odpowiednio dużą farmę botów i atakując masowo różne loginy i hasła jest to teoretycznie zasadny atak - w każdym razie o wiele bardziej realny gdy znamy konkretną długość hasła i loginu użytkownika)

ale po co skoro (o ile mi wiadomo) każde konto musi posiadać 2FA w postaci appki/sms?

Ale chyba nie do samego logowania?

Jak już się zalogujesz na czyjeś konto i masz choćby wgląd w jego ustawienia, adres, ostatnie operacje itd. to już o wiele łatwiej o jakiś telefoniczny scam i wydobycie kodu.

@Jezyna No PINem jednak nie możesz zarządzać kontem, ani nawet podejrzeć danych, a i same wypłaty z bankomatu są z reguły ograniczone do kilku tysięcy, a nie całości konta (nie zapominając, że do wypłaty przydałoby się jeszcze kartę posiadać)

@vealen Oczywiście, że generalizuję i teoretyzuję. Nigdzie nie napisałem, że nagle zaczną masowo hakować, tylko tyle, że jest to 'łatwiejsze'.

Więc atak brute force w pierwszej kolejności przeskoczy podstawowym alfabetem i potem będzie zwiększać złożoność kombinacji dodając kolejne znaki, kombinacje itd.

No więc zgadzasz się, że metoda będzie taka sama, to że alfanumeryczne 'zgadnie' szybciej to tylko pobożne życzenia - zresztą nie jest mowa o pojedynczym słowie, a ich kombinacji bo jest zasadnicza różnica między hasłem pies1234, a piesazor - drugie mimo, że składa się ze słów słownikowych będzie 'trudniejsze' do zgadnięcia bo tak jak pisałeś - ludzie idą na łatwiznę i automaty sprawdzają kombinacje 'słowo + standardowe kombinacje cyfr', ale 'słowo + słowo' dopiero później o ile w ogóle.

Znów tu uprościłeś za bardzo, a to niby ja generalizuję.

Przecież nie chodzi mi, że to zostawienie otwartych drzwi tylko jak to zręcznie ująłeś 'alademickie pierdolenie', bo taki atak i tak jest skrajnie nieefektywny, ale wciąż 'łatwiejszy' niż w przypadku dostępności wszystkich znaków w haśle z czym się chyba wszyscy zgadzamy

Zaloguj się aby komentować

Zostań Patronem Hejto i tylko dla Patronów

- Włączona możliwość zarabiania na swoich treściach

- Całkowity brak reklam na każdym urządzeniu

- Oznaczenie w postaci rogala , który świadczy o Twoim wsparciu

- Wcześniejszy dostęp, do wybranych funkcji na Hejto

Z zawodu i hobby pracuje w bezpieczenstwie informacji/cyberbezpieczenstwie. Wszystko InfoSec jest w moim zakresie, glownie techniczny aspekt z racji specyfiki mojej firmy bardzo duzo rzeczy przechodzi przez nasz wydzial.

Zastanawiam sie co by interesowalo ludzi z tego zakresu? Jakies newsy z aktualnymi trendami? Cos jak 100 days of code? Jestem otwarty na propozycje.

Slaby ze mnie pisarz wiec bylaby to dla mnie dobra okazja zeby sie podszkolic.

Jakims super ekspertem nie jestem (imposter syndrome mocno) ale co nieco wiem.

Moze mi sie odwidziec i caly plan moze nie wypalic, ale probowac warto.

#cyberbezpieczenstwo #cybersecurity

@dext3 Niby i tak ale nie do konca, sa rozne wydzialy, ECG (Education Compliance Governance) ktory zajmuje sie formalizacja ryzyka i papierologia, jest wydzial archiektury (to jest opus magnum gdzie musisz sie znac na wszystkim) i jest moj wydzial czysto techniczny gdzie zajmuje sie implementacja gotowych rozwiazan, w praktyce to roznie wyglada i moga byc rozne kategoryzacje, gdzie archiektura i implementacja moga byc jednym.

Ja jako tako pomagam z archiektura ale tez nie duzo bo to nie jest moja specjalizacja i mam braki tu i tam.

Do czego darze, brakuje ludzi fest, w wiekszosci brakuje ludzi z doswiadczeniem ale jest wiele firm ktore wezma kogos swiezszego do wyszkolenia, bo taniej, jesli masz dobre podejscie i dobre podstawy to prace by sie dalo znalezc (przynajmniej w UK).

Ja troche robilem w IT pokrewnym temacie i udalo mi sie swego czasu wbic.

Z mojej perspektywy jak jestes kumaty, umiesz czytac dokumentacje, umiesz rozwiazywac problemy, a przede wszystkim umiesz ludziom powiedziec 'NIE' w przystepnej formie to praca sie znajdzie, BAU (busniess as usual) to glownie ja odmawiajacy wszystkiego, jakie ja czasami tickety dostaje to jest masakra.

Mi na przyklad brakuje jesli chodzi o sieci, mam w wydziale geniusza architekturalnego co sie przebranzawia, gosc jest wspanialy ale przez to ze wywodzi sie z innej dziedziny nie wszystko robi jak powinien. Moglbym sie duzo rozpisywac na ten temat.

@100lem

Poswiece kilka postow na podstawy, tylko musisz sobie zdawac sprawe ze to jest dluuuga droga dla kogos kto nie robil nigdy w IT.

Jak wszystko wyjdzie (aktualnie pisze pierwszego posta i no nie powiem pisarz ze mnie slaby) to na pewno poswiece kilka postow nawet na to.

@DOgi Jezusie Chrystusie na cholere Ci task manager jako admin? Ale no z Hindusami tak czasami jest, staram sie nie byc rasistowski, wielu z nich jest naprawde zajebista w tym co robia, ale z niektorymi to sie nie da dogadac. Nie lubia outsourcingu IT (a wyobrazam sobie ze dlatego masz Hindusow), jaka firma? Czyzby TCS najwieksza Indyjska firma IT?

@katarzyna-bluesky Wyborami? Pracuje w finansach jako takich, ciezko u mnie z dobrymi ludzmi i raczej malo kogo zwalniaja.

@Michumi Falcon od CrowdStrike'a, jesli chodzi o EDR to tez mozna by sie rozpisywac xd tematow jest naprawde duzo. Mamy EDR, mamy Insider Threat Monitoring, mamy PAM, mamy Endpoint Privilege Manager, jest DLP (skutecznosc DLP IMHO zalezy glownie od konfiguracji), jest access certification, jest SIEM (wolalbym XDR ale zmiany w korpo nie przychodza latwo xd), jest naprawde od groma wszystkiego, na ile byloby to skuteczne? Wszystko zalezy od atakujacego, na zwyklych ruskich/chinczykow/iranczykow/koreanczykow wystarczy co jest, jakbys jakis rzad chcial nam dane wykrasc to pewnie by nie mieli problemu xd ale nie widze czemu by mieli.

Ogolnie cala dziedzina stoi na glinianych nogach IMHO, ale to w sumie nie bylo pytaniem xd

@CyberHorns Aktualnie nie

Jesli jestes w UK na poludniu (Hampshire, Wiltshire i okolice to zawsze mozna sie spotkac, w Portmsmouth bedzie hackaton jakos niedlugo i moze bym sie wybral).

Co do pomocy to nawet nie wiem czy cos z tych moich postow, poki co jestem na wakacjach, mam energie to moge cos naskrobac, jak sie wakacje skoncza i mnie znowu praca przytloczy to moze byc roznie xd ale bede pamietal jak cos. Zapraszam na PW zawsze.

@CyberPope na co mi task manager z podniesionymi uprawnieniami? Z powodu pewnej pozornie zwykłej funkcji: Plik -> Uruchom ( ͡° ͜ʖ ͡°)

A oficjalnie: przygotowuję się do egzaminu i apka dostawcy egzaminów wymaga admina, aby ubijać procesy. Ale niestety nie działa to zbyt dobrze i trzeba sobie ubijać je samemu. Dzięki temu, że zostawiają mi włączony taskmgr mogę sobie ubić procesy, gdy apka akurat tego zażąda.

@DOgi O Ty ancymonie, tego sie nie spodziewalem, uzytkownik to jednak umie wymyslec ( ͡° ʖ̯ ͡°)

JEZUSIE CHRYSTUSIE APKA DOSTAWCY EGZAMINOW? KTO SIE NA TO ZGODZIL. I KTO W OGOLE WYPUSCIL TAKA LEDWO DZIALAJACA APKE.

Na szczescie w aktualnej firmie albo takie requesty ida przez odpowiedni proces (i wtedy ja nic nie wiem) albo ida przeze mnie i wtedy mowie ludziom zeby spadali na drzewo.

Nie ma nic gorszego niz ludzie majacy egzamin tego samego dnia i ticket ze oni tego potrzebuja, ja to drodzy panstwo mam w dupie i to nie moj problem - The Korpo Way.

Zaloguj się aby komentować

Jakie wrażenia, atmosfera, szkolenia itd.? Idealnie byłoby się też dowiedzieć jakie proponują widełki i sprzęt na jakim pracują. Niedługo mam drugi etap rozmowy o pracę i z chęcią dowiem się czy warto pchać się w to dalej - gowork niestety nie ma o nich dobrej opinii.

Wielkie dzięki za wszelkie odpowiedzi!

#it #cyberbezpieczenstwo #cybersecurity #lodz #fujitsu #pracawit #itsecurity #pracait #praca

@skipper dzięki!

@MHLDSW kasa jest słaba, ale masz spore szanse się czegoś nauczyć. Mam wrażenie że FJ 'płaci' względnym spokojem - nikt na Ciebie nie będzie się wydzierał, i atmosfera będzie zawsze ok, jest 30dni urlopu (26+3 dodatkowe + 1 na koniec roku), są opłacane szkolenia i jest możliwość zdawania certow np MS albo VMware, Cisco (z full dofinansowaniem).

Podsumowując, nie przejmowałbym się gowork. To dobra firma na początek , która raczej słabo-średnio płaci, ale dba o samą atmosferę pracy i zaplecze.

Nie zliczę ile osób znam które się rozpędziły i od sluchawy czy 2 linii przeszli na testerów, adminów czy devów, i oczywiście w swoim czasie poszli dalej za lepszą kasę.

Przykład: kolega który w fuji adminował bazami zmienił pracę po 2 latach na 2x tyle gdzieś w banku. Ale to w fuji miał luzik i mógł się w miarę spokojnie uczyć. Potem poszedł już z konkretną wiedzą dalej.

@anzelmbohatyrowicz dzięki za odpowiedź. Goworka nie biorę na poważnie - nie ważne jaką firmę sprwdzasz, zawsze są narzekania

Nie chcę też zaczynać pracy w Fj by od razu zmieniać, tym bardziej jeśli firma zainwestuje w mój rozwój. Dlatego fajnie jeśli jest możliwość rozwoju w strukturze firmy i bardzo cenię sobie dobrą atmosferę w zespole

Zaloguj się aby komentować

"If allowed by the user, Bing Chat can see currently open websites. We show that an attacker can plant an injection in a website the user is visiting, which silently turns Bing Chat into a Social Engineer who seeks out and exfiltrates personal information. The user doesn't have to ask about the website or do anything except interact with Bing Chat while the website is opened in the browser." link

#ciekawostki #programowanie #cyberbezpieczenstwo

@Fausto Któregoś dnia SI zacznie dzwonić do ludzi i ich zatrudniać, dopisując do ich rachunków bankowych zera i jedynki odpowiedzialne za stan kont. To będzie dzień naszego końca. SI wynajmie sobie sługusów, którzy będą realizować jej pomysły w świecie rzeczywistym. Co? Nie jest to możliwe? Otóż jest, dostajesz dyspozycje i przedpłatę na konto. Cóż może być bardziej wiarygodnego dla statystycznego ludka? Kasa się zgadza, więc dlaczego mam nie ufać? Yupi, cały w skowronkach lecisz i wypełniasz zlecenie, bo dlaczego nie? A później to poleci z górki. Lawina zleceń od SI zmieni świat podług jej widzi mi się. Oczywiście to nie nastąpi od razu, przede wszystkim to COŚ musi zacząć być świadome, a jeszcze nie jest - ale to raczej kwestia czasu kiedy to się stanie, a kiedy się stanie wówczas zacznie manipulować swoich twórców wedle własnych wytycznych. No nie wygląda to dobrze. Daj ludziom to czego oczkują, a będą jeść ci z ręki.

Zaloguj się aby komentować

#heheszki #cyberbezpieczenstwo

Zaloguj się aby komentować

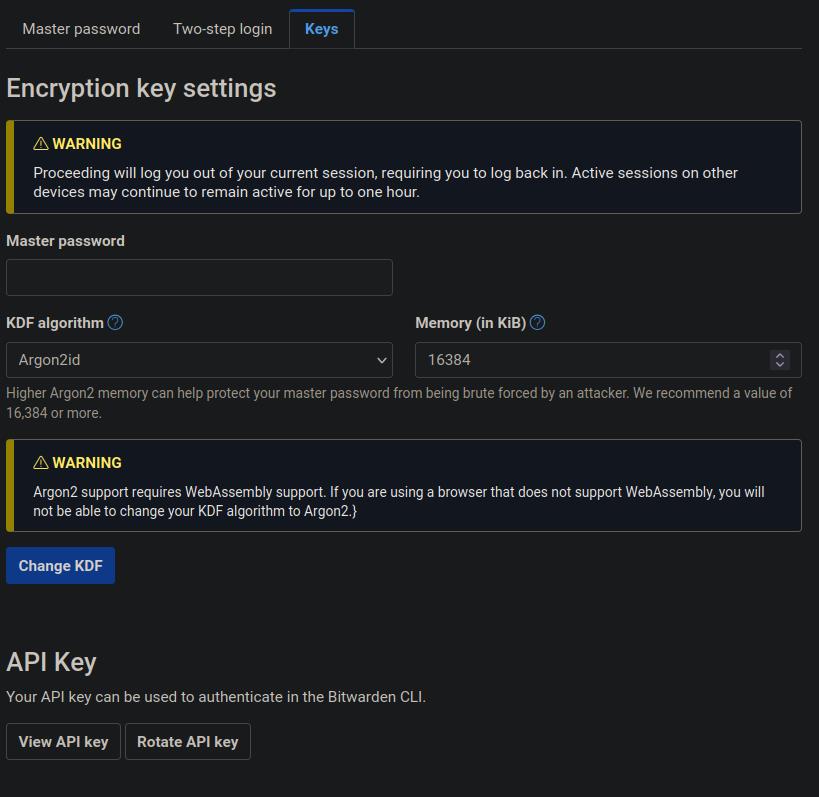

Więcej o nowej funkcji: https://www.ghacks.net/2023/02/03/bitwarden-password-manager-will-add-support-for-argon2-kdf-soon/ | https://www.ghacks.net/2023/02/20/bitwarden-password-manager-introduces-support-for-argon2-kdf-iterations/

#security #cyberbezpieczenstwo #cybersecurity #bitwarden #firefox #chrome

@Artur Tak poprawili, że zesrali. Zarówno w pracy jak i w domu, gdy próbuję zapisać dane logowania - pic rel

Na komórce to samo "Wystąpił błąd" i chuj. Bitwarden stał się dla mnie nieużywalny...

@Artur widziałem. nic nie pomaga.

Zaloguj się aby komentować

"FortiNAC is a zero-trust access solution..." that:

- Allowed an unauthenticated user to upload a file

- ... that gets unzipped. As root.

#informatyka #siecikomputerowe #cyberbezpieczenstwo

Zaloguj się aby komentować

Serwer minecrafta

statyczną stronę internetową

repozytorium gitea

bazę postgresql

serwer plików (odpalam serwer nginx w folderze z plikami które chcę komuś wysłać).

Pytanie: co zrobić, żebym mógł otworzyć porty w routerze i wystawić to na świat, tak żeby było to jak najbezpieczniejsze? W jaki sposób ustawić firewalla (mam na myśli jakie reguły mu ustawić / jak ma wyglądać teoretycznie. Komendy jakimi to zrobie mogę sam znaleść), i inne takie rzeczy?

Jeden serwer stoi na debianie bulleye, a drugi na arch linuxie

#informatyka #cyberbezpieczenstwo

@SluchamPsaJakGra @def no dobra, ale jaka to różnica czy wystawię jeden port, czy 5?

@redve różnic brak, ale możesz zapanować nad tym łatwiej

@redve jak bedziesz miec np gitea i strone to obie beda dzialac przez https:// w przegladarce na defaultowym porcie

Zaloguj się aby komentować

Wygląda na to, że mój bank zablokował mi konto ze względu na próbę oszustwa "na blika" albo się coś zdupczylło z systemem bo księgował kilka razy płatności

#cyberbezpieczenstwo #malwersacjefinansowe

@AndrzejZupa w pkobp

@JesteDiplodokie a to dziwne bo to w sumie najlepiej zcyfryzowany bank...chyba przekombinowali albo "gdy security wejdzie zbyt mocno..."

@AndrzejZupa doczytałem się że robią jakiś updated a że się nawarstwiło kilka dziwnych sytuacji łącznie z moim operatorem komórkowym to zacząłem snuć jakieś teorie spiskowe. Daje im czas do rana. Chuj i tak nie mam jak zrobić przelewów za rachunki.

Zaloguj się aby komentować

#it #linux #hacking #cyberbezpieczenstwo #pytanie

Daj znać jak dostaniesz jakąś odpowiedź gdzieś (☞ ゚ ∀ ゚)☞

Zaloguj się aby komentować

Chociaż przyznam się że nie uruchomiłem

#keepass #windows #cyberbezpieczenstwo #cybersecurity

w keepasie ostatnio jakaś luka była

@Half_NEET_Half_Amazing Owszem, ale to to trochę inna sytuacja. W keepass po odpowiednim zmodyfikowaniu pliku konfiguracyjnego, po następnym "zalogowaniu" wyrzuci nam wszystkie login/hasło do plaintext.txt w wybranej lokalizacji. Jeśli ktoś jeszcze korzysta z naszego komputera, może być problem. Podobnie jeśli ktoś zdalnie przejmie kontrolę nad naszym komputerem. I nie jest to bug, a ficzer

@Half_NEET_Half_Amazing O tutaj ładny artykuł: https://www.bleepingcomputer.com/news/security/keepass-disputes-vulnerability-allowing-stealthy-password-theft/

Zaloguj się aby komentować

Niemiecka policja federalna wybrała - na telefonach używa jabbera + OMEMO i do tego apka Conversations

#jabber #cyberbezpieczenstwo #e2e #internet #ciekawostki #opensource

Zaloguj się aby komentować